Con la honorable excepción de Mr. Robot, la mayoría de las películas y series representan a los hackers de manera bastante inexacta. Hollywood nos ha trasladado una imagen de los hackers que se aleja bastante de la realidad, desde Ángela en ‘The Net’ hasta Neo en ‘Matrix’, promoviendo una idea de la ciberseguridad más bien equívoca. Las películas son geniales, ¡solo faltaría! Pero, si quieres protegerte en la red, debes saber que las cosas son algo diferentes.

Aquí tienes los aspectos principales de los hackers que Hollywood acostumbra a representar de manera equivocada. ¿Quién lo diría? Ni los hackers son capaces de vulnerarlo todo, ni basta con pulsar teclas al azar para entrar en el pentágono…

1. Los hackeos se producen al instante

En las películas de Hollywood es frecuente que el hacker que trata de infiltrarse en un sistema lo haga en cuestión de segundos. Les basta pulsar teclas casi al azar para vulnerar todos los sistemas de seguridad de la compañía que tratan de hackear, y entonces dicen su famosa frase: “¡Estoy dentro!”. En realidad, los hackeos no se realizan de este modo, aunque sí que es posible hackear cuentas de manera instantánea usando otros métodos.

Los hackers pueden hacerse con las contraseñas de los usuarios a los que pretenden hackear sencillamente comprándolas en la dark web. Si tu contraseña se encuentra a la venta en la dark web y no tienes activo un sistema de verificación 2FA, un hacker sí que podría potencialmente acceder a tu cuenta en solo unos segundos. Por eso deberías proteger tus claves con gestores de contraseñas como la plataforma NordPass, que te alertarán si se filtran en la dark web.

2. No se hace uso del phishing

Una de las técnicas de hackeo más utilizadas por los ciberatacantes es el phishing, que con frecuencia se vale de páginas web falsas, mensajes fraudulentos, o incluso llamadas telefónicas engañosas. Los hackers pueden no tener un objetivo claro a la hora de lanzar sus ciberataques, de modo que en muchas ocasiones lanzan ataques de phishing indiscriminados y hackean luego las cuentas que caen en sus trampas.

En las películas, sin embargo, raramente se hace uso del phishing durante un hackeo. Quizá las grandes productoras de Hollywood consideran que esta técnica no es tan fotogénica como el uso de múltiples pantallas con caracteres misteriosos, o un personaje con capucha tecleando de forma rápida en un teclado. Sea como sea, las películas tienden a dejar de lado el phishing, cuando las estadísticas indican que cerca del 50% de los ciberataques lo utilizan.

3. Los sistemas están interconectados

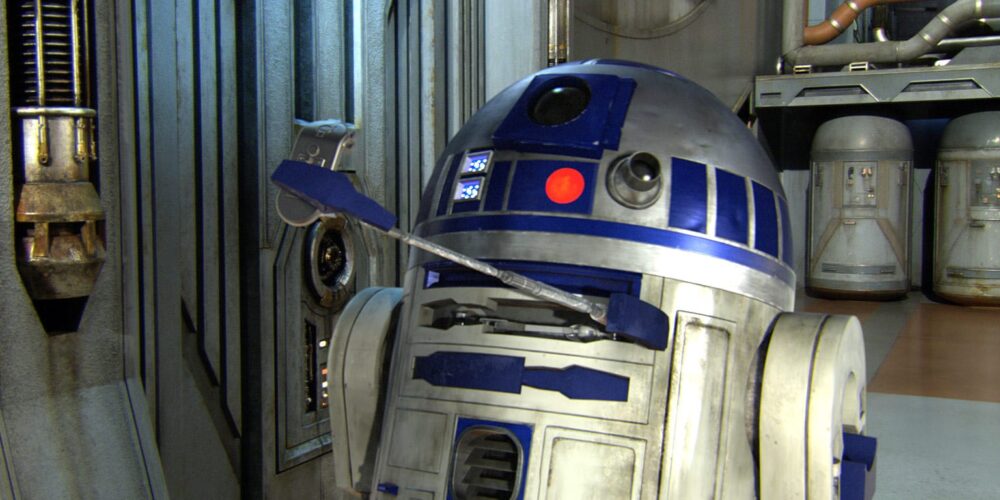

En muchas películas, los hackers acceden a un sistema periférico como el control de la calefacción, y, desde ahí, consiguen vulnerar toda la red de la empresa o la organización a la que están atacando. Un buen ejemplo es Star Wars, donde R2D2 parece ser capaz de controlar y hackear cualquier cosa con solo acceder a cualquiera de los puertos de una nave espacial. Sin embargo, la realidad es bastante diferente.

En la práctica, no tiene demasiado sentido conectar la seguridad de las puertas y las bases de datos críticas a sistemas periféricos que pueden verse expuestos fácilmente. Hackear uno de estos sistemas solo tendría un alcance muy limitado, así que los ciberatacantes necesitan encontrar una manera más eficaz para acceder a los dispositivos centrales de una compañía.

4. Los hackers dominan todas las facetas de la informática

Los hackers de las películas parecen ser como el comodín de una baraja de cartas: pueden hacerlo todo y hackearlo todo. Cualquier sistema que se les ponga por delante tiene sus días contados, con independencia de sus características. En la práctica, sin embargo, las cosas son bastante diferentes, y, de hecho, los hackers acostumbran a dominar un conjunto reducido de técnicas que tratan de aplicar una y otra vez.

En la vida real, los hackers difícilmente podrían acceder a todos los sistemas que logran vulnerar en las películas. Es más habitual que un hacker tenga una técnica que le funciona relativamente bien –por ejemplo, una web de phishing o un ataque de smishing–, y que trate de aplicarla para hackear las cuentas que estén a su alcance con esa técnica. Si se le pide que entre en el Pentágono como quien entra en el supermercado… probablemente no lo hará.